Bloquear dispositivos, mantener el software actualizado y cambiar las contraseñas con frecuencia, son prácticas de seguridad habituales. Sin embargo, la seguridad de una aplicación muchas veces es un elemento ignorado y vulnerable.

Las aplicaciones web tienen altas probabilidades de exponerse a amenazas desencadenadas por diversos factores: fallos del sistema debidos a errores de codificación, problemas de diseño de la aplicación o servidores mal configurados.

Las vulnerabilidades en el sistema operativo o en el código de una aplicación son aprovechadas por los ciberdelincuentes para acceder a servidores, bases de datos, y también información importantes. Aprovechando la exposición de datos sensibles, los hackers proceden a lanzar ataques de ransomware u otras formas de fraude en línea.

Teniendo en cuenta que el 43% de los accesos indebidos a datos son causados por las vulnerabilidades de las aplicaciones, adoptar las mejores prácticas y las herramientas adecuadas es fundamental para mitigar los riesgos y reforzar la seguridad de las aplicaciones web.

En este post, cubriremos qué es la seguridad de las aplicaciones web, cómo funciona y cómo desde EVIGUIF IT Security podemos ayudarte, de una forma innovadora y moderna, a asegurar tus aplicaciónes web.

¿Qué es la seguridad en aplicaciones web?

Como parte de la ciberseguridad, la seguridad en aplicaciones web busca proteger los servicios en línea, las aplicaciones basadas en la web y los sitios web de los ataques maliciosos, garantizando su seguridad, buen funcionamiento y rendimiento.

Vulnerabilidades de seguridad más comunes en aplicaciones web

Las vulnerabilidades de las aplicaciones web permiten a los ciberdelincuentes obtener un control no autorizado del código fuente, acceder a información privada o interrumpir el funcionamiento normal de la aplicación.

OWASP, organización internacional sin fines de lucro dedicada a la seguridad de las aplicaciones web, comenta sobre los 10 principales riesgos de seguridad de la capa de aplicaciones web. Veamos algunos.

Relleno de credenciales

Los hackers utilizan nombres de usuario, correos electrónicos y contraseñas de volcados de datos disponibles públicamente en la dark web para hacerse con las cuentas de los usuarios. Los datos ilegales pueden contener millones de combinaciones de nombres de usuario y contraseñas debido a años de violaciones de datos en numerosos sitios. Esto demuestra que incluso los datos antiguos pueden ser valiosos para los atacantes.

El robo de credenciales es muy peligroso, sobre todo en las finanzas. El relleno de credenciales financieras proporciona a los piratas informáticos un acceso claro a toda la información de tu cuenta bancaria y de tus transacciones, lo que les permite solicitar préstamos, utilizar tus tarjetas de crédito o realizar transferencias bancarias.

Creación de cuentas falsas

Normalmente, muchas empresas promueven la creación de cuentas para seguir el comportamiento de sus clientes y compartir las últimas ofertas. Esto hace que el registro rápido y sencillo sea un elemento importante, pero la seguridad puede pasarse por alto. Por lo tanto, puede ser tan fácil para los delincuentes crear cuentas falsas como cualquier otro cliente legítimo.

Los hackers pueden crear un número importante de cuentas de usuario que no están vinculadas a una persona real o que se hacen utilizando información personal robada. Estas cuentas falsas pueden utilizarse para encubrir prácticas de relleno de credenciales, aprovechar ofertas de clientes o autenticar tarjetas de crédito robadas.

Los ataques de creación de cuentas falsas son cada vez más difíciles de detectar y prevenir, ya que los hackers buscan constantemente nuevas formas de falsificar o robar identidades.

Inyección SQL

Este tipo de fallo permite a un atacante manipular las consultas a la base de datos de una aplicación inyectando código. En la mayoría de los ataques, los hackers pueden recuperar datos pertenecientes a otros usuarios o relacionados con la propia aplicación, como contraseñas, datos de tarjetas de crédito y cookies.

Cuando un ataque de inyección SQL sale mal, el atacante puede intentar un ataque de denegación de servicio o comprometer el servidor subyacente u otra infraestructura de back-end.

Secuencia de comandos en sitios cruzados (XSS)

Se trata de una técnica muy utilizada para ejecutar código, normalmente JavaScript, en el sitio web o la aplicación objetivo. Una secuencia de comandos en sitios cruzados exitosa otorga a los atacantes acceso a toda la aplicación.

Un ejemplo de ataque XSS es cuando un hacker explota la vulnerabilidad de un campo de entrada y lo utiliza para inyectar código malicioso en otro sitio web.

Los hackers tienen un control total sobre lo que ocurre una vez que sus objetivos hacen clic en el enlace infectado. La razón principal por la que el XSS se considera un fallo de seguridad de alto riesgo es que permite al atacante ver los datos almacenados en LocalStorage, SessionStorage o cookies en el sistema de destino. Por lo tanto, no se debe almacenar ningún dato personal en estos sistemas.

Falsificación de peticiones en sitios cruzados (CSRF)

Un ataque CSRF emplea técnicas de ingeniería social para convencer a un usuario de que modifique los datos de la aplicación, como el nombre de usuario o la contraseña. Un ataque CSRF requiere una aplicación que utilice cookies de sesión únicamente para identificar al usuario que realiza una solicitud. Estas cookies se utilizan entonces para rastrear o validar las solicitudes del usuario.

Dependiendo de la acción que el usuario es forzado a completar, el atacante puede robar dinero, cuentas o realizar otros ataques a la aplicación web.

Desconfiguración de la seguridad

Otra vulnerabilidad de alto riesgo de las aplicaciones web es la desconfiguración de la seguridad, que permite a los atacantes tomar fácilmente el control de los sitios web. Los atacantes malintencionados pueden aprovecharse de una amplia gama de debilidades y errores de configuración, incluyendo páginas no utilizadas, vulnerabilidades no parcheadas, archivos y directorios no seguros y configuraciones por defecto.

Elementos como los servidores web y de aplicaciones, las bases de datos o los servicios de red pueden dejarte expuesto a violaciones de datos. Los hackers pueden manipular cualquier información privada y tomar el control de las cuentas de usuario y de administrador.

Fallo de autorización

Los visitantes de un sitio web o de una aplicación sólo pueden acceder a ciertas partes del mismo si tienen los permisos adecuados: esto se debe a los controles de acceso. Si, por ejemplo, gestionas un sitio web que permite a diferentes vendedores publicar sus productos, tienes que darles acceso para añadir nuevos productos y gestionar sus ventas.

Así, hay ciertas limitaciones para los clientes que no son vendedores que los hackers pueden explotar. Pueden encontrar formas de comprometer el control de acceso y liberar datos no autorizados como resultado de la modificación de los permisos de acceso de los usuarios y los archivos.

Inclusión de archivos locales (LFI)

LFI es una vulnerabilidad frecuentemente descubierta en aplicaciones web mal construidas. Permite a un atacante incluir o exponer archivos en un servidor.

Si la aplicación web ejecuta el archivo, puede exponer datos sensibles o incluso ejecutar código malicioso.

¿Cómo funciona la seguridad en aplicaciones web?

Además de preservar la tecnología y las características utilizadas en el desarrollo de aplicaciones, la seguridad en aplicaciones web también establece un alto nivel de protección hacia los servidores y procesos. Además, protege los servicios web, como las API, contra las amenazas en línea.

El aspecto crítico de la seguridad en las aplicaciones web es garantizar que las aplicaciones funcionen de forma segura y sin problemas en todo momento. Para lograr este objetivo, se sugiere comenzar con una prueba de intrusión de seguridad en profundidad.

La prueba de intrusión implica descubrir y corregir todas las vulnerabilidades antes que los hackers lleguen a ellas. A continuación, se presentan algunas medidas de seguridad eficaces que pueden ayudar a proteger tu aplicación web.

Realizar una auditoría de seguridad exhaustiva

Las auditorías de seguridad periódicas son un método excelente para garantizar que se siguen las mejores prácticas de seguridad en tu aplicación web y encontrar rápidamente cualquier fallo potencial en tus sistemas. Una auditoría de seguridad no sólo puede ayudarte a estar al tanto de las posibles vulnerabilidades, sino también a proteger tu negocio.

Para garantizar una perspectiva completa y objetiva en tu proceso de auditoría de seguridad, lo mejor es contratar a una empresa experta en el tema como EVIGUIF IT Security. Con nuestra amplia experiencia y conocimientos, será un activo valioso para identificar y mitigar las vulnerabilidades que requieren la gestión de parches u otras correcciones.

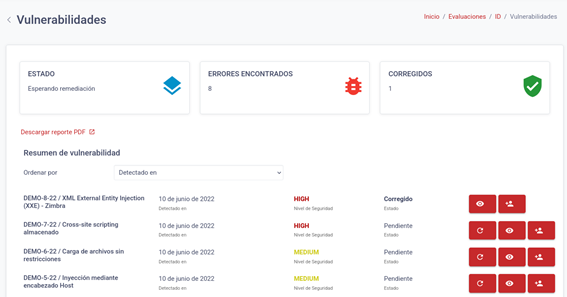

Tras completar una evaluación de seguridad, el siguiente paso es abordar todos los fallos descubiertos. Un buen enfoque es establecer prioridades basadas en el nivel de impacto o severidad de cada tipo de vulnerabilidad como podemos ver en la siguiente imagen.

Asegúrate de realizar escaneos de vulnerabilidad y actualizaciones consistentes. Para hacer las cosas más eficientes, realizamos las pruebas de seguridad en aplicaciones web utilizando nuestros escáneres de vulnerabilidad para buscar los principales ataques de inyección como la inyección SQL, el cross-site scripting, etc.

Además, no olvides asegurarte de que todos los servidores en los que se alojan tus aplicaciones web están actualizados con los últimos parches de seguridad.

Encriptar todos los datos

Cuando alguien utiliza tu aplicación web, puede revelar información sensible. Esta información no debe ser accesible a ninguna parte no autorizada. Por lo tanto, es fundamental garantizar que tu aplicación web proporcione cifrado de datos durante el tránsito y en reposo. Aquí es donde el cifrado SSL/TLS juega un papel vital.

Cuando utilizas el cifrado SSL/TLS, utilizas una versión más segura del protocolo HTTP, HTTPS, y proteges todas las comunicaciones con tus visitantes. Sin conexiones cifradas con SSL, tanto los sitios web como las aplicaciones tienen un cifrado débil que puede poner en peligro la gestión de la sesión y el sistema de seguridad general. Consulta la comparación entre HTTP y HTTPS y cómo puede beneficiar a tu sitio tener un SSL.

Al implementar medidas de seguridad como el protocolo HTTPS, estás construyendo una mejor presencia en línea y mejorando el rendimiento SEO.

Supervisar la seguridad en aplicaciones web en tiempo real

Para asegurarte de que tu aplicación web está protegida las 24 horas del día, necesitas algo más que una auditoría de seguridad para identificar y corregir todas sus vulnerabilidades. Aquí es donde son necesarios los Firewalls de Aplicaciones Web (WAF).

Básicamente, un WAF gestiona todos los aspectos de la supervisión en tiempo real de los aspectos de seguridad de tu aplicación web, como la gestión de sesiones. Esto significa que bloquea los posibles ataques a la capa de aplicación en tiempo real, como los ataques DDoS, inyección SQL, XSS y ataques CSRF.

Aplicar prácticas de registro adecuadas

Es posible que los escáneres de aplicaciones web y los firewalls no sean capaces de detectar todos los fallos de seguridad desde el principio. Por lo tanto, uno de los enfoques a tomar es la práctica de un registro adecuado. Las herramientas de registro como Retrace, Logstash o Graylog pueden ayudar a recopilar información sobre los incidentes de error que se producen en tus aplicaciones web. Los registros ayudan a identificar el origen de una brecha y, potencialmente, al actor de la amenaza.

¿Cómo podemos ayudarte desde EVIGUIF IT Security?

Nuestro enfoque de evaluación por fases es eficaz para evaluar y mejorar la seguridad de las redes y plataformas empresariales. Identificar y luego penetramos los mecanismos de seguridad existentes mediante el uso de herramientas y técnicas similares a las utilizadas por atacantes. De esta manera, el enfoque asegura la identificación de brechas en el nivel actual de seguridad existente en la organización y recomienda los pasos necesarios para corregirlas.

Los sistemas, dispositivos de red y aplicaciones se prueban para detectar la presencia de vulnerabilidades conocidas. Los parámetros de la exploración de vulnerabilidades en aplicaciones se basan en las diez principales vulnerabilidades de OWASP y las 25 principales publicadas de SANS (CWE). Las pruebas se ejecutan principalmente mediante el uso de herramientas como Nexpose, metasploit y Burp Suite, dependiendo el tipo de escenario y servicio a analizar. El sistema de puntaje ‘CVSS’ se utiliza para determinar el riesgo general de las vulnerabilidades en caso de que se identifiquen.

Nuestro gran factor diferencial: Retests ilimitados. La repetición de pruebas está incluida por 3 meses. Este proceso se encuentra gestionado por el mismo equipo de pentesters que descubre los hallazgos para garantizar la coherencia de las mismas.

Consideramos los siguientes estándares a fin de desarrollar nuestra metodología de evaluación:

- Payment Card Industry Data Security Standard (“PCI-DSS”)

- International Organization for Standardization (“ISO 27002”)

- Open Source Security Testing Methodology Manual (“OSSTMM”)

- National Institute of Standards and Technology («NIST”)

- Health Insurance Portability and Accountability Act (“HIPAA”)

Para sitios web, teniendo en cuenta estándares enfocados en aplicaciones como los mencionados anteriormente (OWASP Top Ten y CWE/SANS TOP 25 – Most Dangerous Software Errors -), realizamos como mínimo las siguientes pruebas.

- Pruebas de autenticación.

- Prueba de validación de entradas

- Gestión de errores

- Pruebas en mecanismo de gestión de identidades

- Pruebas en mecanismo de gestión de sesiones

- Pruebas de lógica empresarial

Reportes Inteligentes

Todos los hallazgos de seguridad se entregan en tiempo real a través de una moderna plataforma SaaS. Cada vulnerabilidad se presenta con descripciones claras y recomendaciones enfocadas en hacer que la información sea inmediatamente procesable.

El cliente podrá acceder a los hallazgos y recomendaciones en tiempo real en lugar de esperar un informe PDF estático. Nuestra plataforma le permite solicitar la validación de los parches implementados con solo un clic, incluso si la prueba de penetración no ha finalizado.

Los informes en PDF están disponibles en caso de que necesite compartirlos con sectores internos, socios comerciales, auditores u otras entidades externas.

Por último, como valor agregado, realizamos un Public Checkup. es un servicio que consiste en obtener y analizar las huellas dejadas por el cliente en internet. Todas estas huellas son obtenidas con métodos propios, no siendo ninguno de ellos intrusivo y limitándose a buscar datos y cruzarlos entre sí para obtener una foto detallada de la actualidad de los recursos publicados, con el fin de buscar vulnerabilidades, bugs o malas prácticas e informar al cliente debidamente para que pueda mitigar las vulnerabilidades encontradas.

El análisis comprende una serie de pruebas unitarias en las que entre otras incluimos:

- Buscadores web

- Servicios de caches públicos

- Servicios DNS

- Información de dominio público de proveedores de servicio de Internet

- Identificación de subdominios.

- Servidores de correo MX Records.

- Análisis de puertos abiertos.

- Análisis de tecnologías utilizadas.

- Sistemas operativos.

- Estructura de sitios web.

- Análisis de seguridad TLS/SSL.

- Ficheros accesibles y metadatos de los mismos

- Directorios sensibles.

- Archivos de respaldo (backups).

- Análisis en redes sociales.

- Búsqueda de información en red profunda o ‘deep web’.

- Ficheros de configuración (.htaccess, .gitignore, etc.).

- Direcciones de email con contraseñas comprometidas.

- Versiones anteriores de sitios web (Wayback Machine).

Conclusión

Cuando se desarrolla una aplicación web, es importante garantizar su seguridad desde el principio y si no se realizó ese paso, entonces al menos realizarlo después y también a medida que se cuentan con grandes actualizaciones. Para descubrir las vulnerabilidades, los desarrolladores deben realizar constantemente pruebas de seguridad e implementar diversos tipos de controles de protección, como firewalls de aplicaciones y políticas de seguridad de contenidos.

Tanto si se trata de distinguirse de la competencia, como de cumplir ciertas normas o mantener la confianza de los clientes, es esencial identificar y resolver rápidamente cualquier vulnerabilidad común en las aplicaciones web modernas.

La seguridad en las aplicaciones web es aún más importante si se trata de información confidencial y sensible. Al realizar un análisis completo de la aplicación web en busca de fallos de seguridad, vacíos y vulnerabilidades, también se reducen significativamente los riesgos asociados a una violación de datos realizada por malos actores de la ciberseguridad.

Recuerda que cuanto más segura sea la aplicación web, mejor será la reputación de la marca y la experiencia del usuario.

Esperamos que este artículo te haya proporcionado una mejor comprensión de la importancia de mantener la seguridad en las aplicaciones web y las mejores prácticas para hacerlo. ¿Tienes alguna pregunta sobre las vulnerabilidades más comunes o sobre las medidas de seguridad importantes de las aplicaciones web? Déjanos un comentario en info@eviguif.com